Telnet to klasyczny protokół komunikacyjny wykorzystywany do zdalnego zarządzania systemami i emulacji terminali. Dowiedz się, jak działa oraz jakie zagrożenia niesie brak szyfrowania.

Co to jest Telnet?

Telnet to protokół klient-serwer, który działa jako usługa internetowa, umożliwiając zdalne logowanie do komputerów poprzez wirtualne terminale. Pozwala na przesyłanie komend między użytkownikami a serwerem w postaci nieszyfrowanej. Dzięki temu można zarządzać urządzeniami na odległość i wykonywać operacje zdalnie.

Jest szczególnie przydatny w sytuacjach, gdy trzeba połączyć się z systemami pozbawionymi graficznego interfejsu lub starszymi maszynami wymagającymi emulacji terminala. Jednakże brak szyfrowania stwarza poważne ryzyko dla bezpieczeństwa użytkowników Telnetu. Z tego powodu często zastępuje się go bardziej bezpiecznymi rozwiązaniami, takimi jak SSH.

Historia i rozwój protokołu Telnet

Telnet to jeden z pionierów w dziedzinie protokołów sieciowych, który miał istotny wpływ na rozwój technologii komunikacyjnych. Powstał w latach 60. XX wieku i umożliwiał połączenie urządzeń terminalowych oraz procesów terminalowych. W czasach, kiedy interfejsy graficzne były jeszcze w powijakach, Telnet oferował nowatorski sposób na zdalne logowanie do komputerów.

Dla administratorów sieci oraz programistów stał się narzędziem nie do przecenienia. Dzięki niemu możliwe było emulowanie terminali i zarządzanie systemami komputerowymi bez potrzeby fizycznego dostępu do sprzętu. Architektura klient-serwer zapewniała dwukierunkową wymianę tekstową między użytkownikiem a serwerem, co znacząco usprawniało działanie w środowiskach wielozadaniowych.

Z biegiem czasu jednak Telnet został wyparty przez bardziej zaawansowane technologie, jak SSH (Secure Shell). Niemniej jednak jego rola w rozwoju internetu pozostaje nieoceniona. Ewolucja tego protokołu odzwierciedla postęp technologiczny oraz rosnące wymagania dotyczące bezpieczeństwa komunikacji w sieciach komputerowych.

Jak działa Telnet?

Aby pojąć, jak działa Telnet, warto przyjrzeć się jego strukturze i sposobowi komunikacji między urządzeniami. Telnet opiera się na modelu klient-serwer. Użytkownik korzysta z aplikacji klienckiej, aby połączyć się z serwerem Telnet, co umożliwia efektywną wymianę danych.

Istotnym elementem działania Telnetu jest dwukierunkowy przepływ danych w formacie 8-bitowym, który pozwala na przesyłanie zarówno tekstu, jak i informacji kontrolnych bez zbędnego kodowania. Dane użytkownika są przeplatane informacjami kontrolnymi, co zapewnia sprawne funkcjonowanie protokołu.

Telnet wykorzystuje również Network Virtual Terminal (NVT), który ujednolica komunikację pomiędzy różnorodnymi systemami komputerowymi. NVT pełni rolę pośrednika między różnymi terminalami i systemami operacyjnymi, co ułatwia ich współpracę bez konieczności specjalnej konfiguracji. Taka organizacja umożliwia szerokie zastosowanie Telnetu w sieciach lokalnych oraz Internecie.

Dzięki tym mechanizmom Telnet jest używany do zdalnego zarządzania komputerami i urządzeniami sieciowymi. Jednak brak szyfrowania transmisji danych niesie ze sobą ryzyko dla bezpieczeństwa. W rezultacie często bywa zastępowany nowszymi technologiami, takimi jak SSH.

Architektura klient-serwer

W architekturze klient-serwer protokołu Telnet kluczowa jest sprawna wymiana informacji między użytkownikami a serwerem. Przy pomocy aplikacji klienckiej, użytkownik może ustanowić interaktywną sesję TCP z serwerem Telnet. Dzięki tej strukturze można przesyłać polecenia do serwera, który odpowiada adekwatnymi reakcjami.

Telnet obsługuje terminale alfanumeryczne, co oznacza, że komunikacja odbywa się głównie poprzez tekst. Klient bezpośrednio przekazuje komendy do serwera, który je przetwarza i zwraca rezultaty. Pozwala to na zdalne zarządzanie systemami komputerowymi oraz wykonywanie operacji na odległość.

Model klient-serwer w Telnecie umożliwia wymianę danych w obu kierunkach. Jest to istotne dla utrzymania interaktywności sesji oraz bieżącego uaktualniania informacji między stronami komunikującymi się. Niemniej jednak, ta architektura nie oferuje szyfrowania danych, co sprawia, że jest podatna na zagrożenia bezpieczeństwa w sieci.

Chociaż szeroko stosowano tę architekturę przed pojawieniem się bardziej zaawansowanych protokołów zabezpieczających jak SSH, jej prostota i łatwość implementacji nadal sprawiają, że znajduje zastosowanie w specyficznych sytuacjach wymagających emulacji terminali lub współpracy ze starszym sprzętem sieciowym.

Komunikacja dwukierunkowa 8-bitowa

Dwukierunkowa komunikacja 8-bitowa w protokole Telnet jest kluczowa dla przesyłania danych. Pozwala na wymianę zarówno tekstu, jak i informacji kontrolnych bez konieczności dodatkowego kodowania, co sprawia, że klient i serwer mogą efektywnie wymieniać dane w formacie 8-bitowym.

Telnet umożliwia nie tylko przesyłanie komend użytkownika do serwera, ale również odbieranie odpowiedzi z alfanumerycznego terminala. Dzięki temu zarządzanie urządzeniami zdalnymi oraz wykonywanie operacji systemowych jest możliwe bez fizycznego dostępu do sprzętu.

Ważnym aspektem tego rozwiązania jest to, że 8-bitowy kanał pozwala na transmisję pełnego zestawu znaków ASCII oraz dodatkowych symboli. Jest to istotne przy emulacji terminali i obsłudze starszych systemów komputerowych. Jednakże brak szyfrowania danych w Telnecie wiąże się z ryzykiem przechwycenia informacji przez osoby niepowołane. Z tego powodu często zastępuje się go bezpieczniejszymi protokołami, takimi jak SSH. Mimo tego jego prostota powoduje, że nadal znajduje zastosowanie tam, gdzie wymagana jest minimalna konfiguracja lub współpraca z starszymi urządzeniami sieciowymi.

Network Virtual Terminal (NVT)

Network Virtual Terminal (NVT) odgrywa istotną rolę w protokole Telnet, umożliwiając spójną wymianę danych między różnorodnymi systemami komputerowymi. Działa jako pośrednik, tworząc uniwersalną abstrakcję terminala, co pozwala na standardową komunikację klient-serwer niezależnie od ich architektury czy używanego systemu operacyjnego.

Aby zapewnić zgodność i efektywne działanie z serwerem, klient musi emulować NVT. Dzięki tej abstrakcji możliwe jest przesyłanie danych w formacie 8-bitowym bez konieczności stosowania specyficznego kodowania dla danego systemu. Network Virtual Terminal upraszcza integrację różnych urządzeń sieciowych, eliminując potrzebę specjalnej konfiguracji na poziomie użytkownika końcowego.

Dodatkowo NVT ułatwia emulację terminali oraz zarządzanie starszym sprzętem i oprogramowaniem. Chociaż Telnet często ustępuje miejsca nowoczesnym technologiom ze względu na brak szyfrowania, jego funkcja jako narzędzia do prostych połączeń zdalnych nadal bywa niezastąpiona w pewnych sytuacjach.

Zastosowania Telnet

Telnet znajduje zastosowanie w wielu obszarach, co czyni go przydatnym w niektórych specyficznych sytuacjach, mimo iż traci na popularności z powodu braku szyfrowania. Jednym z jego istotnych zastosowań jest emulacja terminali, która pozwala na dostęp do starszych urządzeń i systemów bez graficznego interfejsu użytkownika. Dzięki temu można zdalnie zarządzać sprzętem wymagającym tradycyjnego podejścia.

Telnet jest również ceniony podczas debugowania usług sieciowych, umożliwiając testowanie serwerów przez bezpośrednie połączenia oraz wysyłanie komend w celu diagnozy problemów. To narzędzie stanowi wsparcie dla administratorów sieci i programistów dbających o sprawne działanie aplikacji.

W świecie rozrywki Telnet wykorzystywany jest do hostowania oraz uczestnictwa w tekstowych grach MUD (Multi-User Dungeon), które były popularne przed rozwojem zaawansowanej grafiki komputerowej. Tego typu gry opierają się jedynie na wymianie tekstu między klientem a serwerem, co idealnie wpisuje się w możliwości Telnetu.

Ponadto radioamatorzy korzystają z Telnetu jako narzędzia komunikacyjnego. Jest on szczególnie przydatny przy udostępnianiu informacji publicznych lub łączeniu różnych stacji radiowych poprzez Internet. Mimo ograniczeń związanych z bezpieczeństwem, prostota i łatwy dostęp czynią Telnet wartościowym rozwiązaniem w pewnych technicznych przypadkach.

Emulacja terminali i dostęp do starszych urządzeń

Emulacja terminali oraz dostęp do starszych urządzeń to główne zastosowania protokołu Telnet. Umożliwia on zarządzanie sprzętem pozbawionym nowoczesnych interfejsów użytkownika. Dzięki symulacji działania różnych typów terminali, użytkownicy mogą pracować ze starszymi komputerami, które wymagają bardziej tradycyjnego podejścia.

Wiele z tych maszyn nie posiada graficznych interfejsów, dlatego Telnet doskonale sprawdza się w ich obsłudze. Pozwala na wykonywanie operacji administracyjnych i diagnostycznych bez konieczności fizycznego dostępu do urządzeń. To rozwiązanie nadal cieszy się popularnością w środowiskach przemysłowych i w instytucjach korzystających z historycznego sprzętu.

Chociaż brak szyfrowania w Telnecie może stwarzać zagrożenia bezpieczeństwa, jego prostota i efektywność sprawiają, że jest często niezastąpiony tam, gdzie inne technologie okazują się zbyt skomplikowane lub niewspierane przez starsze systemy. Emulacja terminala umożliwia integrację przestarzałych maszyn z nowoczesnymi sieciami komputerowymi, ułatwiając tym samym współpracę różnorodnych technologii.

Debugowanie usług sieciowych

Debugowanie usług sieciowych za pomocą Telnetu to ważne zadanie dla administratorów i programistów. Pozwala na bezpośrednie połączenie z serwerami, co umożliwia testowanie aplikacji oraz diagnozowanie problemów w czasie rzeczywistym. Dzięki tej metodzie można wysyłać polecenia do serwera, monitorować jego odpowiedzi i wykrywać potencjalne błędy w funkcjonowaniu usług.

Mimo upływu lat, Telnet nadal znajduje zastosowanie przy testowaniu serwerów. Umożliwia sprawdzenie dostępności portów i połączeń sieciowych, co jest istotne przy wdrażaniu nowych aplikacji lub usług. Dodatkowo pomaga analizować problemy komunikacyjne między różnymi segmentami sieci.

W praktyce debugowanie z użyciem Telnetu polega na łączeniu się z konkretnym serwerem przez wskazany port i obserwowaniu reakcji systemu na przesyłane zapytania. Taka metoda pozwala szybko wykrywać problemy związane z konfiguracją lub działaniem aplikacji sieciowej.

- Brak szyfrowania – może stanowić poważne zagrożenie dla bezpieczeństwa danych;

- Łatwość obsługi – czyni Telnet narzędziem niezastąpionym w sytuacjach wymagających szybkiej analizy problemu bez konieczności dodatkowej konfiguracji zabezpieczeń;

- Wsparcie dla specjalistów – pozostaje on podstawowym wsparciem przy rozwiązywaniu bieżących problemów technicznych związanych z działaniem usług internetowych i aplikacji.

Gry tekstowe i inne zastosowania

Gry tekstowe, takie jak MUD (Multi-User Dungeon), stanowią interesujące zastosowanie protokołu Telnet. W tych grach komunikacja odbywa się za pomocą wymiany tekstowej między klientem a serwerem, co doskonale komponuje się z możliwościami Telnetu. Gracze mogą uczestniczyć w wieloosobowych rozgrywkach bez potrzeby korzystania z zaawansowanej grafiki komputerowej. MUD-y były szczególnie popularne przed erą nowoczesnych interfejsów graficznych, przyciągając wielu entuzjastów swoją prostotą i interaktywnością.

Telnet znajduje także swoje miejsce w świecie radioamatorów. Operatorzy radiowi często wykorzystują go do komunikacji i wymiany informacji publicznych. Dzięki Telnetowi możliwe jest łączenie różnych stacji radiowych przez Internet, co okazuje się niezwykle pomocne przy szybkim przesyłaniu danych oraz współpracy z miejscami na całym świecie.

Mimo że jego popularność zmalała ze względu na brak szyfrowania, Telnet wciąż spełnia rolę w specyficznych potrzebach technicznych. Jego nieskomplikowana obsługa i łatwość dostępu czynią go cennym narzędziem tam, gdzie bardziej zaawansowane technologie są zbyt skomplikowane lub niekompatybilne ze starszymi systemami.

Bezpieczeństwo Telnet

Bezpieczeństwo korzystania z Telnetu stanowi poważny problem, głównie ze względu na brak szyfrowania przesyłanych informacji. Dane są przekazywane jako zwykły tekst, co ułatwia ich przechwycenie przez nieuprawnione osoby. Brak zaszyfrowania powoduje, że hasła mogą zostać skradzione w trakcie transmisji. To sprawia, że Telnet jest narażony na ataki typu Man-in-the-middle, gdzie napastnik może przejąć oraz zmodyfikować komunikację pomiędzy klientem a serwerem.

Telnet jest częstym celem cyberprzestępców z uwagi na jego niezdolność do ochrony przed podsłuchem i manipulacją danymi. Dodatkowo nieszyfrowana transmisja pozwala na ujawnienie informacji o serwerze osobom trzecim. W porównaniu do protokołu SSH różnice są znaczące — SSH oferuje zaawansowane szyfrowanie i stanowi bezpieczniejszą alternatywę.

Z tych względów użycie Telnetu w nowoczesnych sieciach wiąże się z ryzykiem:

- często warto zastąpić go bardziej bezpiecznymi rozwiązaniami,

- ograniczyć jego stosowanie do szczególnych sytuacji,

- stosować z minimalną konfiguracją oraz starszym sprzętem,

- świadomie akceptować możliwe zagrożenia dla bezpieczeństwa.

Zagrożenia związane z brakiem szyfrowania

Brak szyfrowania w Telnecie to istotne zagrożenie dla bezpieczeństwa użytkowników. Pozwala ono na przesyłanie danych jako otwarty tekst, co oznacza, że poufne informacje, takie jak hasła, mogą być łatwo przechwycone przez osoby nieuprawnione. W cyberatakach typu Man-in-the-middle napastnicy mogą podsłuchiwać i modyfikować komunikację bez wiedzy użytkownika.

Dodatkowo brak szyfrowania ujawnia wiele technicznych szczegółów serwera osobom trzecim. Dzięki temu atakujący zdobywają informacje o systemie operacyjnym czy wersji oprogramowania serwera, co ułatwia dalsze ataki.

Z powodu tych zagrożeń Telnet jest często zastępowany nowoczesnymi protokołami jak SSH. Ten oferuje zaawansowane mechanizmy szyfrowania danych, zapewniając lepszą ochronę przed nieautoryzowanym dostępem oraz przechwytywaniem informacji w sieci.

Ataki Man-in-the-middle i inne cyberataki

Ataki typu Man-in-the-middle oraz inne cyberzagrożenia są poważnym wyzwaniem dla bezpieczeństwa Telnetu. W przypadku ataku Man-in-the-middle, napastnicy mogą przechwycić i zmodyfikować wymianę informacji pomiędzy klientem a serwerem. Telnet jest szczególnie podatny na takie działania ze względu na brak szyfrowania danych, co ułatwia dostęp osobom niepowołanym.

Telnet nie zapewnia ochrony przed różnorodnymi zagrożeniami sieciowymi. Przesyłanie danych w postaci otwartego tekstu umożliwia intruzom zdobycie poufnych informacji, takich jak hasła czy dane logowania. Dodatkowo, niechronione transmisje pozwalają na zbieranie wiedzy o systemach serwerowych, co może prowadzić do kolejnych ataków.

Z tego powodu Telnet często ustępuje miejsca bardziej bezpiecznemu protokołowi SSH:

- Szyfrowana komunikacja – SSH oferuje szyfrowane połączenia, chroniąc dane przed przechwyceniem przez niepowołane osoby;

- Lepsza ochrona – większa odporność na ingerencję w dane, co zwiększa bezpieczeństwo użytkowników;

- Prostota Telnetu – mimo wszystko Telnet bywa wykorzystywany z uwagi na swoją prostotę i kompatybilność ze starszymi urządzeniami sieciowymi.

Niemniej jednak warto ograniczać jego użycie i być świadomym potencjalnych zagrożeń związanych z cyberatakami.

Konfiguracja i użycie Telnet

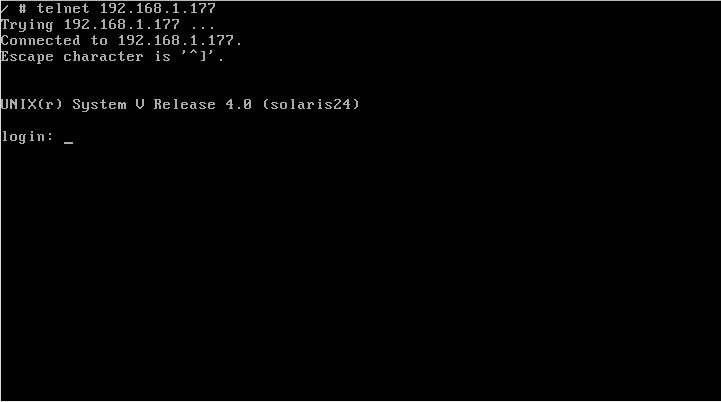

Aby skonfigurować i efektywnie korzystać z Telnetu, należy podjąć kilka istotnych kroków, które umożliwiają sprawne zarządzanie systemami zdalnymi. W pierwszej kolejności konieczne jest zainstalowanie klienta Telnet, co pozwala na nawiązanie połączenia z serwerem.

Proces instalacji klienta Telnet jest nieskomplikowany. Można to osiągnąć poprzez aktywację odpowiednich funkcji w systemie operacyjnym lub pobranie stosownego oprogramowania online. Po zakończeniu instalacji użytkownik wprowadza komendę telnet, aby połączyć się z urządzeniem znajdującym się na odległość. Należy wtedy podać adres IP lub nazwę domenową oraz port 23, który jest standardowo przypisany temu protokołowi.

Znajomość podstawowych poleceń oraz przełączników jest kluczowa dla efektywnego zarządzania sesją Telnetu. Oto niektóre z nich:

- open – ustanowienie połączenia z serwerem;

- close – zakończenie połączenia;

- debug – włączenie trybu debugowania;

- status – szczegółowe raportowanie stanu połączenia.

Zdalna praca za pomocą Telnetu pozwala na wykonywanie różnorodnych operacji administracyjnych i diagnostycznych. Dzięki niemu można bezpośrednio przesyłać polecenia do serwera i otrzymywać odpowiedzi natychmiastowo. Jednakże brak szyfrowania może stanowić zagrożenie bezpieczeństwa danych. Pomimo tego, łatwość obsługi sprawia, że Telnet wciąż znajduje zastosowanie tam, gdzie potrzebny jest szybki dostęp bez skomplikowanej konfiguracji zabezpieczeń.

Instalacja klienta Telnet

Zainstalowanie klienta Telnet jest łatwe i dostępne w różnych formach, zależnie od systemu operacyjnego:

- Windows – należy otworzyć Panel sterowania i wybrać opcję „Włącz lub wyłącz funkcje systemu Windows”, a następnie aktywować Telnet Client;

- Linux – można skorzystać z menedżera pakietów, wpisując

sudo apt-get install telnet; - MacOS – użytkownicy mają do dyspozycji Homebrew, wystarczy wpisać

brew install telnet.

Po zakończeniu instalacji nadszedł czas na konfigurację połączeń z serwerami. Wykorzystaj komendę telnet wraz z adresem IP oraz numerem portu (zazwyczaj 23), aby rozpocząć sesję klient-serwer, która umożliwia przesyłanie poleceń i odbieranie danych w czasie rzeczywistym.

Podczas pracy z Telnetem warto znać podstawowe polecenia i przełączniki, które ułatwiają zarządzanie sesją oraz diagnozę problemów sieciowych. Niemniej jednak ze względu na brak szyfrowania transmisji danych, dla bardziej wymagających pod względem bezpieczeństwa połączeń warto rozważyć alternatywne rozwiązania chroniące przed nieautoryzowanym dostępem.

Podstawowe polecenia i przełączniki

Opanowanie kluczowych komend i przełączników jest nieodzowne do efektywnego korzystania z Telnetu. Oto kilka niezbędnych komend:

- open – nawiązuje połączenie z serwerem;

- close – kończy sesję;

- debug – włącza tryb debugowania;

- status – uzyskuje szczegółowe informacje o stanie połączenia.

Telnet oferuje także różnorodne przełączniki, które ułatwiają zarządzanie sesją:

- /a – upraszcza proces logowania przez automatyzację tego kroku;

- /e – umożliwia ustawienie znaku dla wiersza poleceń, co jest przydatne przy personalizacji interfejsu;

- /f – pozwala na określenie nazwy pliku rejestrującego działania klienta, co jest pomocne w monitorowaniu sesji;

- /l – daje możliwość wskazania nazwy użytkownika podczas logowania na komputerze zdalnym;

- /t – definiuje typ terminala, co jest ważne dla emulacji różnych środowisk pracy.

Zrozumienie tych narzędzi pozwala skutecznie zarządzać połączeniami zdalnymi i diagnozować ewentualne problemy sieciowe. Mimo że Telnet nie oferuje szyfrowania transmisji danych, nadal znajduje zastosowanie tam, gdzie ważna jest prostota obsługi oraz minimalna konfiguracja.

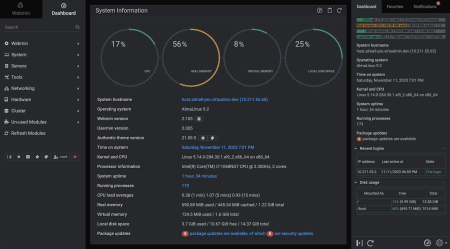

Praca z zdalnymi komputerami

Praca z komputerami na odległość przy użyciu Telnetu umożliwia wykonywanie zadań administracyjnych bez konieczności fizycznego kontaktu z urządzeniem. Wystarczy połączyć się z serwerem, korzystając z jego adresu IP lub nazwy domeny. Po nawiązaniu sesji można wydawać polecenia i natychmiast otrzymywać odpowiedzi, co znacznie ułatwia zarządzanie systemami oraz diagnozowanie usterek.

Korzystanie z Telnetu wymaga jednak pewnej biegłości w zarządzaniu sesją. Kluczowa jest znajomość podstawowych komend i przełączników, które pozwalają kontrolować połączenia oraz konfigurować terminal:

- Podstawowe komendy – pozwalają na wydawanie poleceń i zarządzanie sesją;

- Przełączniki – umożliwiają kontrolowanie połączeń oraz konfigurację terminala;

- Adres IP i nazwa domeny – niezbędne do poprawnej konfiguracji połączenia zdalnego.

Mimo że Telnet nie zapewnia szyfrowania danych, jego prostota i łatwa obsługa sprawiają, że nadal jest przydatny tam, gdzie inne technologie mogą być mniej efektywne.

Alternatywy dla Telnet

W dzisiejszych czasach alternatywy dla Telnetu nabierają znaczenia ze względu na rosnące wymagania w zakresie bezpieczeństwa i wydajności. Choć kiedyś cieszył się popularnością, obecnie jest uważany za mniej bezpieczny, ponieważ nie zapewnia szyfrowania danych. W efekcie wiele firm zdecydowało się na bardziej zaawansowane protokoły.

Jednym z najczęściej wybieranych zamienników jest SSH (Secure Shell). Zapewnia on ochronę połączeń poprzez szyfrowanie, co skutecznie zabezpiecza przed przechwytywaniem informacji. Dodatkowo oferuje takie funkcje jak tunelowanie portów oraz przekazywanie X11, co czyni go wszechstronnym narzędziem do zarządzania systemami zdalnymi.

Inne popularne alternatywy to:

- RDP (Remote Desktop Protocol) – umożliwia pełny dostęp do pulpitu zdalnego komputera z graficznym interfejsem użytkownika, co jest szczególnie przydatne w środowisku Windows;

- VNC (Virtual Network Computing) – pozwala na kontrolowanie komputerów niezależnie od używanego systemu operacyjnego, oferując dużą elastyczność i zgodność.

Dla urządzeń sieciowych ciekawą opcją jest również SNMP (Simple Network Management Protocol). Umożliwia on monitorowanie i zarządzanie sprzętem sieciowym przy jednoczesnym zachowaniu wysokich standardów ochrony.

Mimo że Telnet może być użyteczny w specyficznych sytuacjach wymagających minimalnej konfiguracji lub pracy ze starszymi urządzeniami, nowoczesne rozwiązania takie jak SSH czy RDP oferują znacznie lepsze bezpieczeństwo i funkcjonalności dostosowane do współczesnych wymagań technologicznych.

Porównanie z SSH

Porównując SSH z innymi protokołami zdalnego dostępu, takimi jak Telnet, można zauważyć istotne różnice, zwłaszcza w kontekście bezpieczeństwa. Telnet przesyła dane w postaci zwykłego tekstu, co czyni je podatnymi na przechwycenie przez niepowołane osoby. Z kolei SSH (Secure Shell) wykorzystuje skomplikowane metody szyfrowania, które chronią przed podsłuchem i manipulacją informacjami przez cyberprzestępców.

SSH oferuje również dodatkowe funkcje podnoszące poziom zabezpieczeń oraz ułatwiające zarządzanie systemami zdalnymi. Tunelowanie portów czy przekazywanie X11 pozwalają pracować w bezpiecznym środowisku nawet przy użyciu interfejsu graficznego. Właśnie dzięki takim możliwościom SSH jest preferowanym wyborem dla firm ceniących sobie ochronę danych podczas transmisji sieciowej.

Najważniejszym atutem SSH jest jego zdolność do zapewnienia integralności i poufności danych poprzez szyfrowanie połączeń. Użytkownicy mogą mieć pewność, że ich komunikacja pozostaje niedostępna dla osób trzecich.

- integralność danych – SSH zapewnia, że dane nie zostaną zmienione podczas przesyłania;

- poufność komunikacji – dzięki szyfrowaniu, dane są chronione przed nieautoryzowanym dostępem;

- ochrona przed podsłuchem – skomplikowane metody szyfrowania zapobiegają przechwyceniu informacji.

Dlatego wiele organizacji wybiera migrację z Telnetu na SSH jako standardowe rozwiązanie dla bezpiecznej komunikacji zdalnej.

Chociaż Telnet bywa stosowany w specyficznych przypadkach, gdzie wymagane są prostota obsługi lub praca ze starszym sprzętem sieciowym, dzisiejsze wymogi dotyczące ochrony informacji skłaniają do sięgania po bardziej zaawansowane technologie takie jak SSH.

Inne protokoły zdalnego dostępu

Różnorodne protokoły zdalnego dostępu, poza Telnetem, oferują bogaty wachlarz możliwości dopasowany do odmiennych oczekiwań użytkowników. Przykładowo:

- RDP (Remote Desktop Protocol) – pozwala na pełną kontrolę pulpitu zdalnego urządzenia z graficznym interfejsem użytkownika. To rozwiązanie jest niezwykle przydatne w systemach Windows, gdzie często potrzebny jest dostęp do aplikacji o interfejsie graficznym;

- VNC (Virtual Network Computing) – umożliwia zarządzanie komputerami bez względu na używany system operacyjny, zapewniając dużą elastyczność i kompatybilność w różnych środowiskach sieciowych;

- SNMP (Simple Network Management Protocol) – głównie zajmuje się monitorowaniem oraz zarządzaniem urządzeniami sieciowymi, dzięki czemu administratorzy mogą łatwiej wykonywać swoje obowiązki przy jednoczesnym zapewnieniu wysokiej ochrony danych.

Każdy z tych protokołów charakteryzuje się unikalnymi cechami i zastosowaniami, co sprawia, że są one nieocenionymi narzędziami dla specjalistów IT poszukujących bezpiecznych oraz wydajnych rozwiązań do pracy zdalnej. Wybór odpowiedniego protokołu zależy od specyfiki zadania oraz wymogów dotyczących bezpieczeństwa i funkcjonalności w danym środowisku pracy.