Aby zdalnie zarządzać serwerem Linux (Debian) przez SSH, należy zainstalować i skonfigurować serwer SSH, zadbać o bezpieczeństwo dostępu oraz znać podstawowe komendy i techniki pracy. Poniższy poradnik prowadzi krok po kroku przez cały proces – od instalacji po dobre praktyki administracyjne.

1. Czym jest SSH i do czego służy?

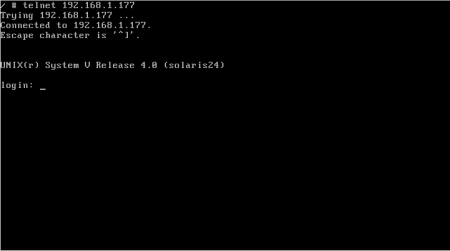

SSH (Secure Shell) to protokół sieciowy służący do bezpiecznego zdalnego logowania, administracji oraz przesyłania plików pomiędzy komputerami, szyfrujący całą komunikację oraz dane logowania, co czyni go bezpieczniejszym od starszych rozwiązań typu Telnet.

Podstawowe zastosowania SSH:

- Bezpieczne logowanie się do konsoli serwera

- Zdalne wykonywanie poleceń i uruchamianie procesów

- Przesyłanie plików (SCP, SFTP)

- Tunelowanie portów i forwardowanie połączeń

2. Wymagania wstępne

- Serwer z Debianem (lub pochodnym)

- Dostęp do konta z uprawnieniami root lub sudo

- Połączenie sieciowe z serwerem (publiczny adres IP lub sieć lokalna)

- Na komputerze klienckim – klient SSH (domyślnie dostępny w Linux i macOS, OpenSSH w Windows)

3. Instalacja serwera SSH na Debianie

- Zaloguj się lokalnie lub przez konsolę (np. KVM/IPMI) –

sudo apt update sudo apt install openssh-server - Sprawdź status usługi SSH –

sudo systemctl status ssh # lub alternatywnie sudo service ssh status Jeśli serwer działa, będzie widoczna informacja o aktywności procesu.

- Upewnij się, że port 22 jest otwarty i nasłuchuje –

sudo netstat -tuln | grep ssh # lub sudo ss -tuln | grep :22 4. Podstawowa konfiguracja i bezpieczeństwo

Modyfikować ustawienia możesz w pliku /etc/ssh/sshd_config.

-

Zmiana portu (opcjonalnie dla bezpieczeństwa) –

Otwórz plik konfiguracyjny:

sudo nano /etc/ssh/sshd_config Znajdź linię:

#Port 22 Odkomentuj i zmień numer portu, np. na 2222:

Port 2222 - Wyłącz logowanie roota (zalecane) –

PermitRootLogin no - Włącz uwierzytelnianie kluczem publicznym –

PubkeyAuthentication yes - Po wprowadzeniu zmian zrestartuj usługę –

sudo systemctl restart ssh 5. Uwierzytelnianie kluczem publicznym

- Na komputerze klienckim wygeneruj parę kluczy SSH –

ssh-keygen -t ed25519 # lub, mniej nowoczesne, ale nadal popularne: ssh-keygen -t rsa -b 4096 - Skopiuj klucz publiczny na serwer –

ssh-copy-id użytkownik@adres_IP Alternatywnie, wklej zawartość pliku ~/.ssh/id_ed25519.pub do pliku ~/.ssh/authorized_keys użytkownika na serwerze.

- Zaloguj się bez hasła –

ssh użytkownik@adres_IP 6. Zdalne połączenie i zarządzanie

- Podstawowe połączenie SSH –

ssh użytkownik@adres_IP Jeśli port został zmieniony:

ssh -p nowy_port użytkownik@adres_IP -

Kopiowanie plików przez SCP –

Wysyłanie pliku:

scp plik.txt użytkownik@adres_IP:/ścieżka/docelowa/ Pobieranie pliku:

scp użytkownik@adres_IP:/ścieżka/plik.txt ./ - Przesyłanie plików przez SFTP –

sftp użytkownik@adres_IP # Następnie korzystaj z poleceń get / put - Tunelowanie portów (przykład) –

ssh -L 8080:localhost:80 użytkownik@adres_IP 7. Dodatkowe dobre praktyki bezpieczeństwa

- Zmieniaj domyślny port SSH

- Korzystaj wyłącznie z logowania kluczem publicznym

- Weryfikuj logi:

sudo journalctl -u ssh #lub sudo tail -f /var/log/auth.log - Używaj firewalla (np. UFW) do ograniczenia dostępu do portu SSH

- Monitoruj próby logowania i używaj narzędzi typu fail2ban

8. Rozwiązywanie problemów

Najczęstsze problemy to:

- Zamknięty port SSH (upewnij się, że firewall nie blokuje portu)

- Nieprawidłowa konfiguracja użytkowników/kluczy

- Brak uprawnień lub błędne ścieżki plików

Do diagnostyki użyj:

sudo journalctl -u sshsystemctl status sshssh -v użytkownik@adres_IP(tryb debugowania)

SSH jest fundamentem zarządzania serwerami zdalnymi. Poprawna instalacja, konfiguracja i znajomość zasad bezpieczeństwa pozwalają na niezawodny, bezpieczny dostęp do serwera Debian oraz skuteczne wykonywanie zdalnych zadań administracyjnych.