Aby zaszyfrować partycję Linuksa za pomocą VeraCrypt, należy przejść przez zestaw kroków obejmujących instalację narzędzia, wybranie i przygotowanie partycji, utworzenie wolumenu szyfrowanego, konfigurację parametrów oraz bezpieczne korzystanie z szyfrowanej przestrzeni. Poniżej znajduje się szczegółowy poradnik krok po kroku, wraz z wyjaśnieniami kluczowych zagadnień.

1. Wstęp – czym jest VeraCrypt i po co szyfrować partycje?

VeraCrypt to otwartoźródłowe narzędzie do szyfrowania danych, pozwalające na zabezpieczanie całych dysków, partycji i dysków USB przy użyciu silnych algorytmów kryptograficznych. Szyfrowanie partycji chroni dane przed dostępem osób nieuprawnionych, nawet w przypadku fizycznej utraty nośnika.

2. Instalacja VeraCrypt w Linuksie

Na większości dystrybucji Linuksa VeraCrypt dostępny jest w repozytoriach lub jako paczka na oficjalnej stronie projektu. Zaleca się korzystanie z najnowszej wersji.

Instalacja (przykład dla Ubuntu/Debian) –

sudo apt update sudo apt install veracrypt W innych dystrybucjach instalację przeprowadza się przez menedżera pakietów lub pobiera się plik .tar.gz/.run z oficjalnej strony i postępuje według dokumentacji.

3. Przygotowanie partycji

Zastanów się, czy chcesz:

- zaszyfrować pustą, nowo utworzoną partycję (z utratą danych), czy

- zaszyfrować partycję z istniejącymi danymi (“na miejscu” – możliwe, ale bardziej ryzykowne; zalecany pełny backup danych przed rozpoczęciem procesu).

Podłączenie i identyfikacja partycji:

- Listę dysków i partycji zobaczysz poleceniem:

lsblk Zanotuj oznaczenie partycji (np. /dev/sdb1).

Krok 1. Uruchom VeraCrypt

Można korzystać z wersji graficznej (GUI) lub konsolowej (CLI).

GUI uruchomisz poleceniem:

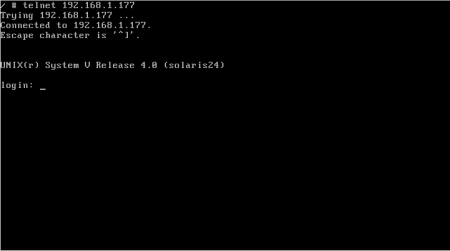

veracrypt CLI (przydatne na serwerach lub bez środowiska graficznego).

Krok 2. Wybierz opcję „Utwórz wolumen”

W kreatorze wybierz:

- Utwórz wolumen → Zaszyfruj partycję dysku (lub cały dysk).

Krok 3. Określ tryb

- Normalny wolumen (zwykły) – standardowa partycja szyfrowana.

- Ukryty wolumen – opcjonalnie, dodatkowa warstwa bezpieczeństwa dla ochrony przed wymuszaniem ujawnienia hasła (więcej w dokumentacji VeraCrypt).

Krok 4. Wybierz partycję

Wskaż z listy partycję przygotowaną do szyfrowania (np. /dev/sdb1).

Krok 5. Wybierz algorytm szyfrowania i haszowania

- Domyślnie: AES (szyfrowanie), SHA-512 (haszowanie). Są one wystarczająco bezpieczne dla większości zastosowań.

- Możesz wybrać inne dostępne algorytmy, np. Serpent, Twofish.

Krok 6. Ustaw silne hasło

Ważne, by hasło było długie i trudne do odgadnięcia. VeraCrypt może sugerować minimalną długość (np. zalecane >20 znaków z użyciem liter, cyfr i znaków specjalnych).

Krok 7. Generuj klucze losowe

Poruszaj myszką po oknie kreatora, aby zwiększyć entropię losowych danych wykorzystywanych do wygenerowania kluczy szyfrujących.

Krok 8. Formatuj partycję

Po zatwierdzeniu następuje formatowanie partycji i szyfrowanie (wszystkie dotychczasowe dane zostaną usunięte!).

5. Montowanie szyfrowanej partycji w systemie

Po zaszyfrowaniu partycji musisz ją zamontować za pomocą VeraCrypt, aby używać jak standardowego dysku:

Krok 1. Wybierz wolumen (partyję)

- W GUI: „Select Device” i wybierz odpowiednią partycję.

- W CLI:

veracrypt /dev/sdb1 /mnt/secure Krok 2. Kliknij „Mount” (GUI) lub potwierdź polecenie (CLI), podaj hasło.

Partycja zostanie zamontowana jako nowy punkt montowania (np. w /media/veracrypt1 lub /mnt/secure).

Krok 3. Korzystaj jak z normalnej partycji

Wszystkie dane zapisywane w tym punkcie montowania są automatycznie szyfrowane.

6. Odmontowywanie i bezpieczeństwo

Po skończonej pracy zawsze odmontuj zaszyfrowaną partycję:

- W GUI: „Dismount”.

- W CLI:

veracrypt -d /mnt/secure Nie pozostawiaj zamontowanej partycji bez nadzoru – grozi to potencjalnym wyciekiem danych!

7. Dodatkowe informacje i typowe problemy

- Jeśli chcesz szyfrować partycję z systemem Linux, musisz pamiętać, że VeraCrypt potrafi jedynie szyfrować partycje „danych”, a nie bootowalną partycję systemową Linuksa. Szyfrowanie partycji root / jest możliwe z narzędziami takimi jak LUKS.

- Pamiętaj o kopii zapasowej hasła i pliku nagłego odzyskiwania (Rescue Disk), jeżeli taki zostanie utworzony w trakcie procesu szyfrowania – w przypadku jego utraty dane mogą być nieodwracalnie zablokowane.

8. FAQ i najczęściej zadawane pytania

Czy można bezpiecznie przenosić zaszyfrowaną partycję?

Tak, jeśli jest to partycja na wymiennym nośniku (np. dysk USB), można ją przenieść na inny komputer z VeraCrypt – dostęp do danych uzyskasz po poprawnym zamontowaniu partycji i podaniu hasła.

Gdzie znajdę dodatkową dokumentację i wsparcie?

- Oficjalna [dokumentacja VeraCrypt]

- Polskie portale poświęcone bezpieczeństwu IT i Linuksowi

Podsumowanie – Najważniejsze Zasady

- Nigdy nie szyfruj partycji z danymi bez kopii zapasowej

- Używaj silnych, unikalnych haseł

- Odłączaj i odmontowuj zaszyfrowane partycje po zakończeniu pracy

- Regularnie aktualizuj VeraCrypt i swój system operacyjny

Poradnik powstał w oparciu o praktyczne instrukcje i porady ekspertów ds. bezpieczeństwa. W razie pytań — pozostaw komentarz lub sprawdź dedykowane fora wsparcia społeczności VeraCrypt i użytkowników Linuksa.